| このページの内容 |

セキュリティポリシーの設定【CLI】

|

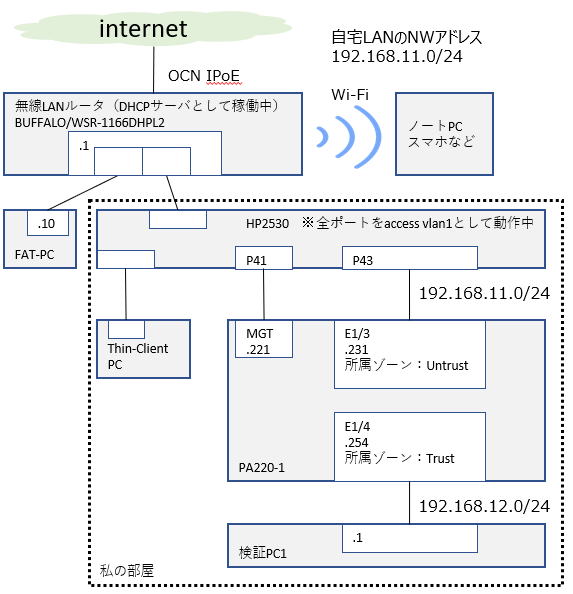

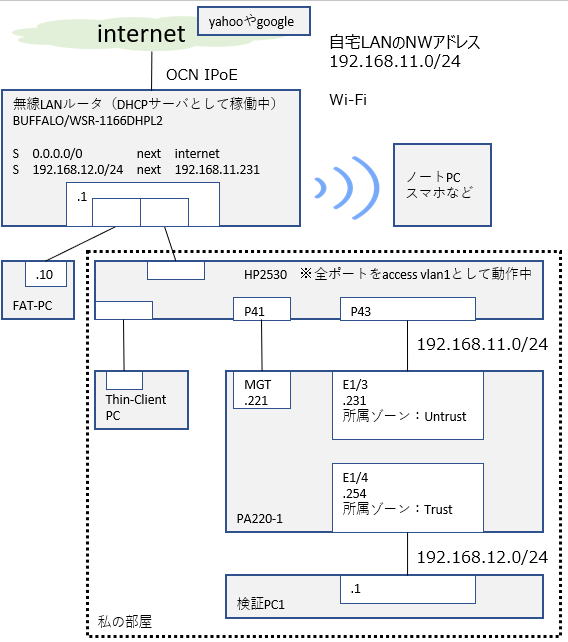

それでは前ページにGUIで行ったセキュリティポリシーの設定を、CLIで実施してみたいと思います。 前提条件もGUIのときと同じく、下図の検証PC1がインターネットにアクセスできるようにするのが目的です。  |

|

なるほど。要件は下の表だったよね? |

| 送信元ゾーン | Trust |

| 宛先ゾーン | Untrust |

| 送信元アドレス | 192.168.12.0/24 ※検証PC1が所属しているNW |

| 宛先アドレス | 全て |

| アクション | 許可 |

|

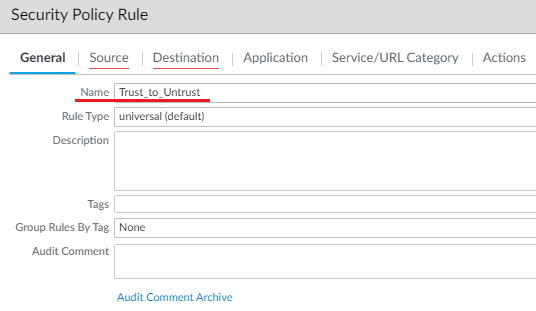

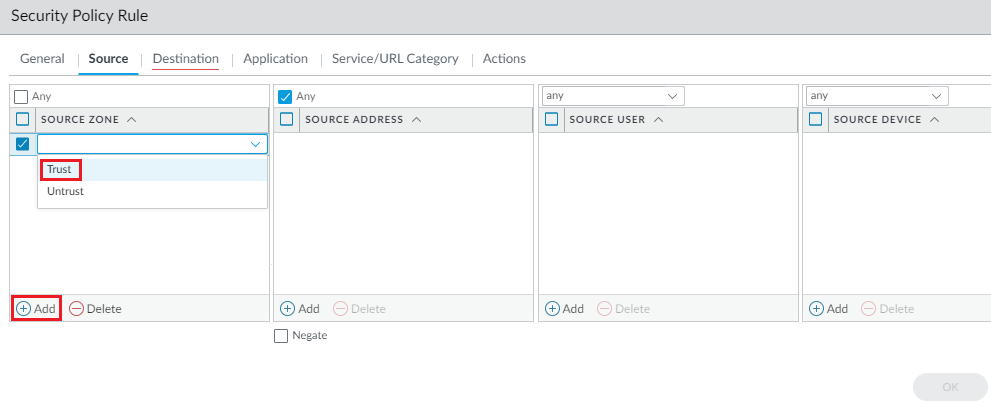

そうだね。 GUIのときはまずは今回作成するポリシーの名前をGeneralタブで設定しました。 名前は「Trust_to_Untrust」にしました。  けれどCLIの場合、名前を設定するコンフィグはありません。いきなり set rulebase security rules 任意のポリシー名 設定したいパラメータ(宛先ゾーン等々) と打っていきます。 ということでGUIの時に設定した同じ順序で設定してきます。 GUIのときは、名前の次は下図の通りSOURCE ZONEを「Trust」に設定しました。 |

|

これをCLIで実施するときは set rulebase security rules Trust_to_Untrust from 任意のゾーン名 と打ちます。 |

|

SOURCE ZONEを設定するのに、コマンドは 「source 任意のゾーン名」 ではなく 「from 任意のゾーン名」 なのか。 ややこしいですね。 ということは今回は set rulebase security rules Trust_to_Untrust from Trust ですね。 admin@PA220-1# set rulebase security rules Trust_to_Untrust from Trust 入りました。 |

|

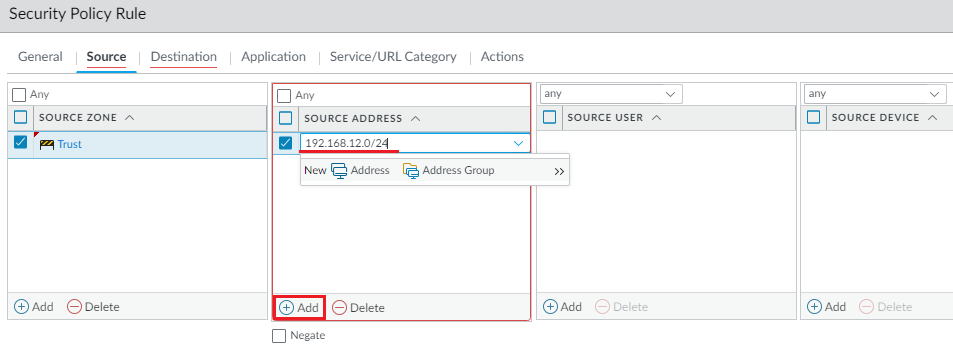

ありがとう。 続いてGUIのときは、下図の通りSOURCE ADDRESSを「192.168.12.0/24」に設定しました。 |

|

これをCLIで実施するときは set rulebase security rules Trust_to_Untrust source 任意のアドレス と打ちます。 |

|

SOURCE ZONEを設定するときは 「from 任意のゾーン名」 だったけど、 SOURCE ADDRESSを設定するときは 「source 任意のアドレス」 なんですね。 そしたら今回は set rulebase security rules Trust_to_Untrust source 192.168.12.0/24 ですね。 admin@PA220-1# set rulebase security rules Trust_to_Untrust source 192.168.12.0/24 入りました! |

|

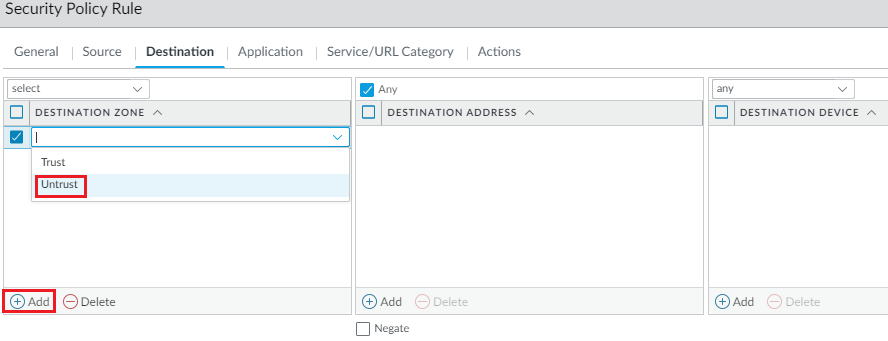

ありがとう。 続いてGUIのときは、下図の通りDESTINATION ZONEを「Untrust」に設定しました。 |

|

これをCLIで実施するときは set rulebase security rules Trust_to_Untrust to 任意のアドレス と打ちます。 |

|

これもDESTINATION ZONEを設定するのに 「destination 任意のゾーン名」 ではなく、 「to 任意のゾーン名」 なんですね。 そしたら今回は set rulebase security rules Trust_to_Untrust to Untrust ですね。 admin@PA220-1# set rulebase security rules Trust_to_Untrust to Untrust 入りました! GUIのときに設定を編集したパラメータは以上でしたよね。 そしたらCLIで投入するコンフィグも以上ですよね? |

|

私もそうかと思ったんだけど違いました。 結論からいうとCLIのときは、以下7つはデフォルト値から変更しない場合であっても投入必須になっている。 ・宛先ゾーン なので今のところ宛先アドレス、service、application、actionの4つが未投入だ。 今回は以下のように入力すればGUIで設定した時の同じになります。 set rulebase security rules Trust_to_Untrust destination any set rulebase security rules Trust_to_Untrust application any set rulebase security rules Trust_to_Untrust service application-default set rulebase security rules Trust_to_Untrust action allow |

|

了解。 admin@PA220-1# set rulebase security rules Trust_to_Untrust destination any 入りました! |

|

ありがとう。 |

セキュリティポリシーを階層方式で投入する方法

|

今回投入したコンフィグは以下7行だった。 set rulebase security rules Trust_to_Untrust to Untrust |

|

はい。7行ともに set rulebase security rules Trust_to_Untrust の部分がダブっているから、階層方式で入力したいところですよね。 ちょっとやってみます。 ダブっているコンフィグの最初の「set」を「edit」に変えて edit rulebase security rules Trust_to_Untrust を投入と・・・。 admin@PA220-1# edit rulebase security rules Trust_to_Untrust いけました! [rulebase security rules Trust_to_Untrust] の階層に入れました。 そしたら今回投入したコンフィグから「set」以外のダブっている部分を削って、以下を投入してみます。 set to Untrust admin@PA220-1# set to Untrust 全部入りました。commitも完了です! |

|

ありがとう。お疲れ様。 |

CLIでセキュリティポリシー設定時に投入必須のパラメータ7つ

| 投入必須のパラメータ |

| 宛先ゾーン |

| 送信元ゾーン |

| 宛先アドレス |

| 送信元アドレス |

| application |

| service |

| action |

疎通確認

|

それでは最後に動作確認として、検証PC1から8.8.8.8へPingを打ったり、yahooにアクセスしたりできることを確認します。 |

|

はい。ではまず8.8.8.8にPing。OKです! C:\Users\sanji>ping 8.8.8.8 yahooへのアクセスもOKです!  |

|

ありがとう。 それでは今回で「1 はじめに」のコーナーは完了。 次回からはNATやIPsecなどなど、主要なネットワーク技術を順次取り上げていきたいと思います。よろしくお願いします。 |