| このページの内容 |

セキュリティポリシーとは?

|

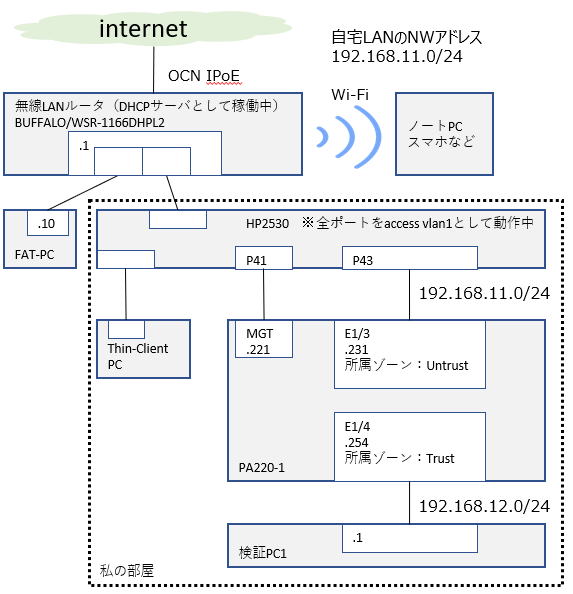

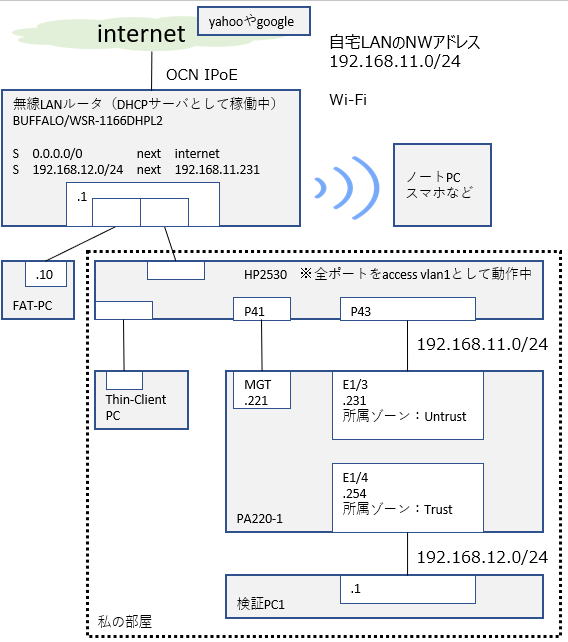

前回までで下図のE1/3とE1/4へのIPアドレスの設定などが完了し、スタティックルートでデフォルトルートも作成しました。これによりE1/3のIPアドレスを送信元にしてインターネット(8.8.8.8)へPingも飛ぶようになりました。 けどこの状態ではまだ検証PC1からインターネットへの疎通はできません。 インターネットどころか、E1/3までのPingも飛びません。  理由は、赤矢印の通信を許可するセキュリティポリシーの設定がPA220-1にないからです。 |

|

セキュリティポリシーって? |

|

セキュリティポリシーは、CiscoルータでいうところのACL(access list)に近いものかな。けどACLは要件に応じて管理者が作成するものであって、最初からルータ内に存在しているものではない。 けれどセキュリティポリシーは最初からPaloaltoのFW(ファイアーウォール)機器内に存在している。そしてPaloaltoのセキュリティーポリシーには、 「同一のゾーン間の通信は許可」 「異なるゾーン間の通信は拒否」 というポリシーが最初から設定されているんだ。 ※「セキュリティポリシー」という単語は一般用語ではなくPaloalto独自の呼び名です。Fortigateの場合は「FWポリシー」という呼び名です。 |

|

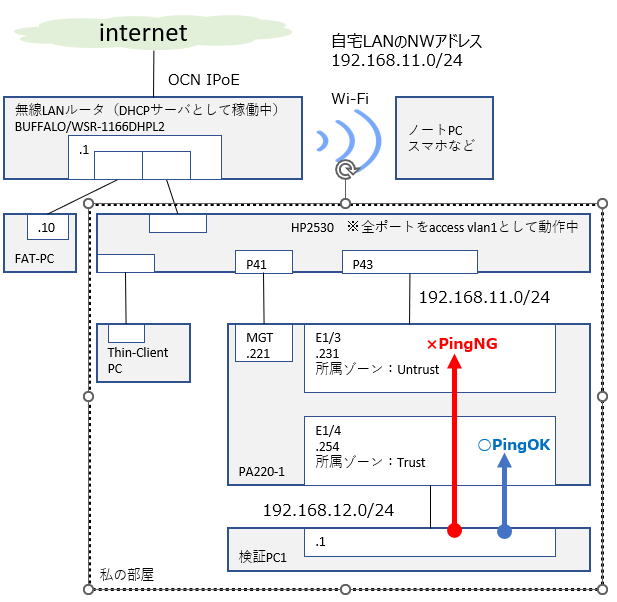

なるほど。さっきの赤矢印のPingは、TrustゾーンとUntrustゾーン間の通信だったから、弾かれてしまっていたということか。 ということは、仮にE1/4の所属ゾーンもUntrustだったら、赤矢印の通信はUntrustゾーンとUntrustゾーン間の通信になるから、PingOKになるってことかな? |

|

そうなんだ。 |

セキュリティポリシーの設定【GUI】

|

ということで、検証PCからインターネットへの通信ができるよう、セキュリティーポリシーの設定をしていきます。まずは今回の要件を下の表の通り整理します。 |

| 送信元ゾーン | Trust |

| 宛先ゾーン | Untrust |

| 送信元アドレス | 192.168.12.0/24 ※検証PC1が所属しているNW |

| 宛先アドレス | 全て |

| アクション | 許可 |

|

なるほど。 「Trustゾーンの192.168.12.0/24に属する機器発→Untrustゾーンの全てのアドレス宛」 の通信を許可するっていう要件だね。 |

|

そうだね。では上記の要件に従ってGUIで設定してきます。 |

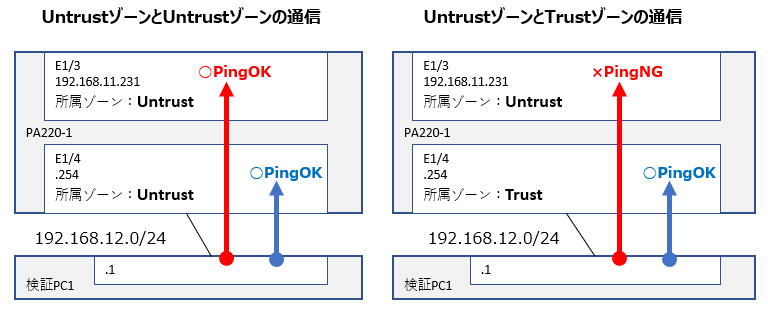

①

「POLICIES」→「Security」の順に進むと下記画面が表示される。

NAMEが「intrazone-default」と「interzone-default」の2つのポリシーが予め作成されています。

intraとinter、スペルが似ていてややこしい・・・。

前者は先に出てきた「同じゾーン間の通信は許可する」というポリシー。

後者は「異なるゾーン間の通信は拒否する」というポリシーです。

②要件に合ったポリシーを追加しますので、同じ画面の左下のほうにある「Add」を押します。

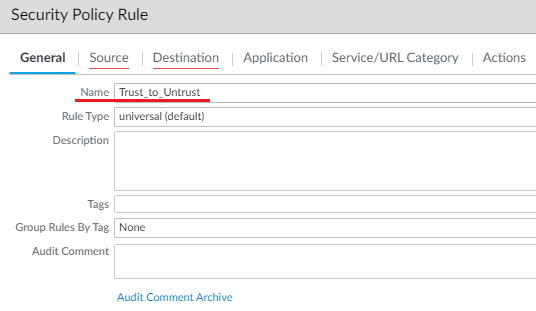

③Generalタブが開きます。Name欄に任意の名前(今回は "Trust_to_Untrust" にしました)を入力します。

※青のアンダーラインがあるタブが現在設定中のタブ。赤のアンダーラインがあるタブはまだ編集が必要なタブです。

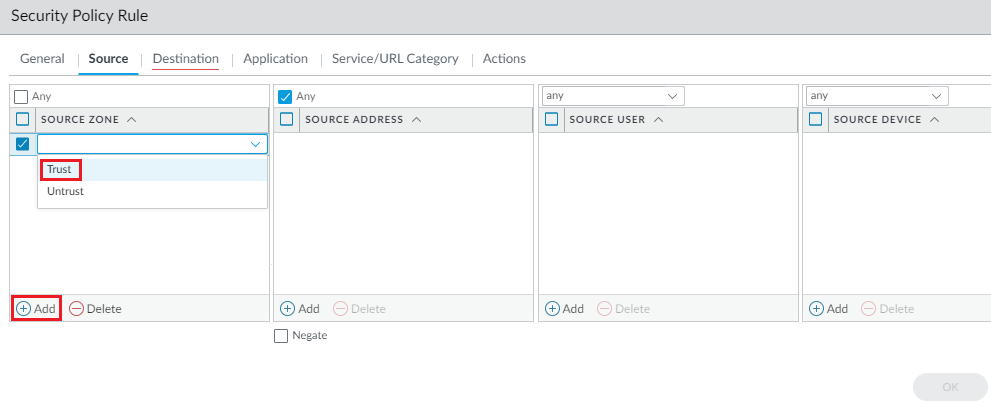

④Sourceタブを開きSOURCE ZONEを設定します。

今回の要件は「送信元ゾーン:Trust」でしたので、「Add」→「Trust」の順にクリックします。

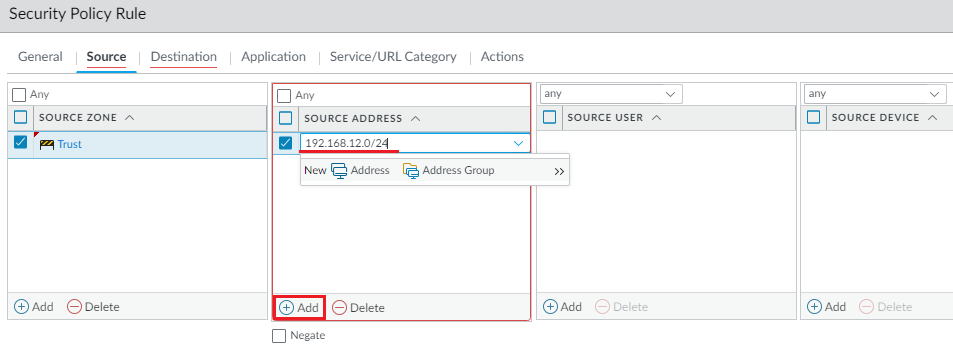

⑤SOURCE ADDRESSを設定します。

今回の要件は「送信元アドレス:192.168.12.0/24」でした。

まずは「Add」を押し、赤線部のように「192.168.12.0/24」と入力します。

※今回は「New Address」は押しません。これを押すとアドレスオブジェクトというものを作成でき、

次回以降の入力がラクになるなどのメリットがありますが、それについてはまた別の記事で記載します。

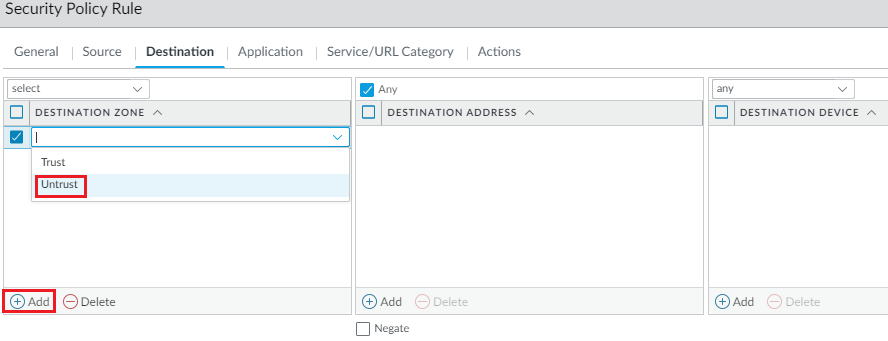

⑥Destinationタブを開きDESTINATION ZONEを設定します。

今回の要件は「宛先ゾーン:Untrust」でしたので、「Add」を押し「Untrust」を選択します。

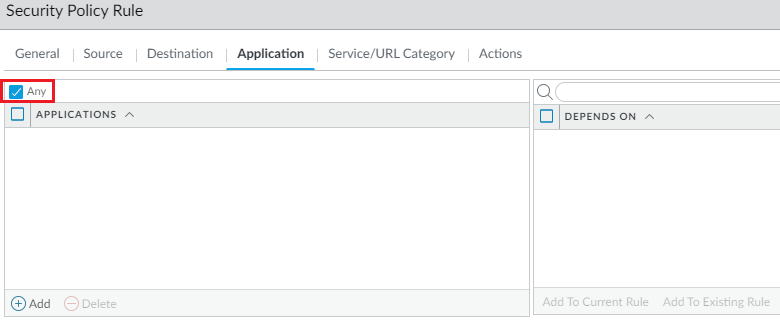

⑦Applicationタブを開きます。

下図の通りデフォルトでAnyにチェックが入っています。今回はこのままでOKです。

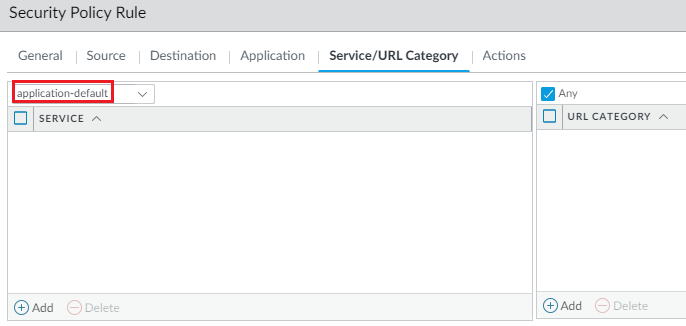

⑧Service/URL Categoryタブを開きます。

下図の通りデフォルトで「application-default」が選択されています。今回はこのままでOKです。

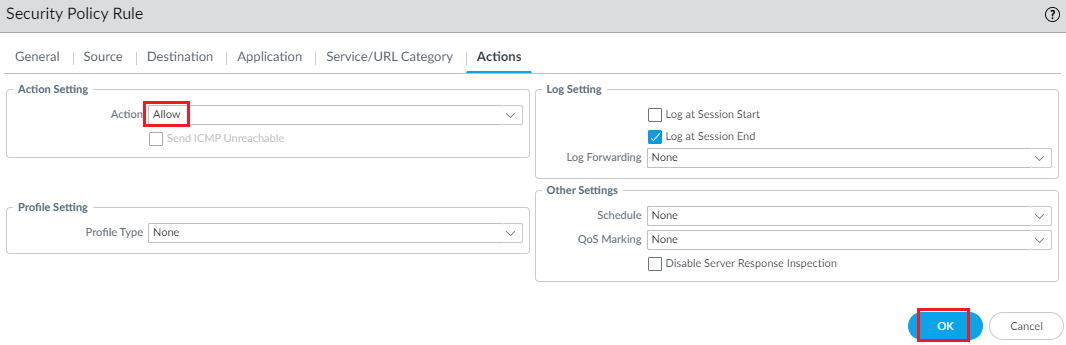

⑨Actionタブを開きます。下図の通りデフォルトで「Allow」になっています。今回はこのままでOKです。

最後に右下の「OK」を押します。

⑩今回作成したポリシーが最上列に表示されていますので、これで完成です。そしたらcommitを実施します。

|

ふう、疲れますね・・・。 |

|

そうだよね。 セキュリティポリシーの設定は、FWやUTMの設計構築で1番重要で大変なところだと思う。 実務だと100以上のポリシーを設定したことも何度もあるけど、本当大変なんだ。 お客様からどんな通信要件があるかヒアリングして、それを適切な順番で作成して。 それでもいろいろ漏れがあって修正して・・・の繰り返しだよ・・・。 |

|

なるほど。たしかにセキュリティに直結する部分って感じですしね。 あとそうだ、applicationやserviceっていうのがよくわからなかったです。 application-defaultっていうのも。 |

|

私もPaloaltoを触り始めて最初に戸惑ったのがそれだった。 それはまた近いうちに詳しく取り上げたいと思います。 |

疎通確認とトラフィックログ確認

|

それでは最後に動作確認として、検証PC1から8.8.8.8へPingを打ったり、yahooにアクセスしたりできることを確認します。 |

|

はい。ではまず8.8.8.8にPing。OKです! C:\Users\sanji>ping 8.8.8.8 yahooへのアクセスもOKです!  |

|

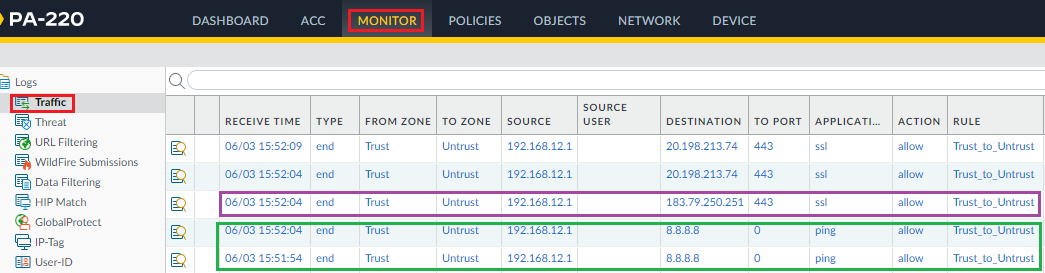

ありがとう。なお、下図のようにGUI画面で「MONITOR」→「Traffic」と進むと、トラフィックログを確認することができる。紫枠がyahooにWEBアクセスしたときのもの。緑枠が8.8.8.8にPingを打った時のものだね。 |

|

なるほど。紫枠も緑枠もFROM ZONEがTrust、TO ZONEがUntrustになっている。 SOURCEは検証PC1の192.168.12.1。 TO PORTは、紫枠はhttps://www.yahoo.co.jpにアクセスしているので「443」。 Pingはポート番号がないから緑枠は「0」か。 APPLICATIONは、緑枠が「ping」になっているのはいいとして、紫枠は「https」になるかと思いきや「SSL」か。 ACTIONはどちらも「allow」だね。 RULEは、今回作成したポリシー名と同じ「Trust_to_Untrust」になっているね。 |

|

ありがとう。 トラフィックログも色々編集とかできそうだけど、私もまだよくわかっていない。 でもこれだけでも、設定したポリシーによって適切に通信できていることがわかるので十分だと思う。 では次のページでは、今回やったセキュリティポリシーをCLIで設定してみたいと思います。 |